Potrivit Cisco, se estimeaza ca aproximativ 20.000 de site-uri legitime care folosesc serverul web Apache au fost infectate cu malware-ul “Darkleech” in ultimele saptamani. Atacatorii incarca si configureaza module malware Apache pe servere web infectate in prealabil printr-un backdoor SSHD, a scris Mary Landesman, cercetator de securitate in cadrul Cisco.

Malware-ul infecteaza servere Linux care ruleaza versiuni mai noi de Apache 2.2.2, inclusiv versiunea 2.2.2., a spus Landesman. Malware-ul injecteaza iFrame in site-urile gazduite pe serverul web compromis. Aceste site-uri sunt apoi folosite pentru a lansa atacuri drive-by-malware impotriva vizitatorilor nebanuitori. Modul in care Darkleech a infectat initial serverele si a obtinut acces root ramane inca neclar, dar printre potentialii vectori de atac se numara exploatarea unor brese de securitate din software-ul de administrare web, parole sparte sau metode de inginerie sociala.

iFrame-urile injectate sunt generate dinamic, in timp real, si nu exista dinainte, ceea ce face deosebit de dificila detectarea si remedierea acestora, a spus Landesman. Chiar si asa, ea a fost capabila sa identifice un string – o adresa IP hexazecimala urmata de q.php – pe care administratorii il pot cauta.

Deoarece codul injectat nu exista intr-adevar pe website, majoritatea proprietarilor de site-uri si webmasterii nu vor fi capabili sa-l detecteze sau sa remedieze situatia, a spus Landesman. Curatarea site-urilor compromise necesita acces root la serverul web, ceva ce majoritatea proprietarilor de site-uri nu au intr-un mediu de hosting. De asemenea, natura malware-ului ingreuneaza sarcina proprietarului unui site afectat de a-si convinge furnizorul de hosting ca intr-adevar exista o problema

Atacatorii folosesc si alte trucuri pentru a evita detectarea, cum ar fi blacklistingul crawlerelor motoarelor de cautare sau al IP-urilor apartinand companiilor de securitate sau al furnizorilor de web hosting. Pana in prezent, malware-ul pare a fi directionat exclusiv catre utilizatorii sistemului de operare Windows. Mentionam ca la megahost.ro toate serverele de shared hosting folosesc sisteme de operare Linux.

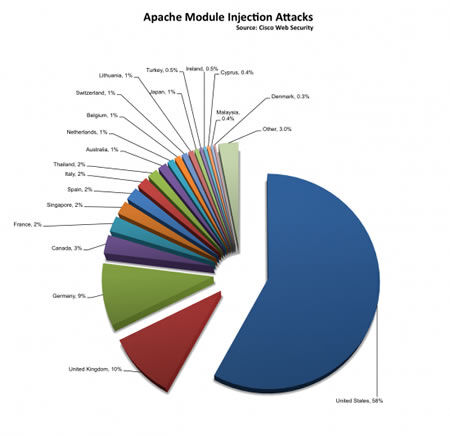

Darkleech a infectat site-uri din toata lumea, predominant in Asia, Europa, si Australia. Peste jumatate dintre serverele folosite pentru a lansa atacuri sunt situate in Statele Unite, Marea Britanie, Germania, si Canada.

Remedierea problemei va fi destul de dificila, deoarece administratorii de servere vor trebui mai intai sa gaseasca modulele malware si backdoor-ul din daemon secure shell (SSHD) de pe serverul afectat. SSHD este un protocol de retea care cripteaza traficul dintre serverul web si client, iar backdoor-ul poate varia de la un server la altul, si prin urmare, poate fi dificil de gasit. Deoarece SSHD este compromis, remedierea poate solicita “schimbari procedurale considerabile” pentru a asigura ca problema este intr-adevar rezolvata.

Sursa: Blogul Cisco.